経済産業省は、クレジットカード番号の不正利用対策強化の一環として、EC加盟店に対してさらなる取り組みを求める方針です。その取り組みの中に「脆弱性診断の必須化」が検討されています。以下で解説します。

- ECサイトの脆弱性診断義務化の背景

1.1 ECサイトに対する攻撃の激化 - ECサイトの脆弱性診断義務化の検討

2.1 「クレジットカード決済システムのセキュリティ対策強化検討会」における対策の強化

2.2 「クレジットカード決済システムのセキュリティ対策強化検討会」における利用者保護 - 「クレジットカード決済システムのセキュリティ対策強化検討会」におけるクレジットカード番号等の不正利用防止3.0.1 非対面取引での利用者本人の適切な確認3.0.2 不正利用情報の共有化と活用

3.1 「クレジットカード決済システムのセキュリティ対策強化検討会」におけるクレジットの安全・安心な利用に関する周知・犯罪の抑止 - 脆弱性診断の実施義務化とは何か

4.1 脆弱性診断義務化の詳細は今後検討

4.2 脆弱性診断はどのように行うか - 義務化を待たずに脆弱性診断対策をはじめられる「Securify Scan」

ECサイトの脆弱性診断義務化の背景

ECサイトに対する攻撃の激化

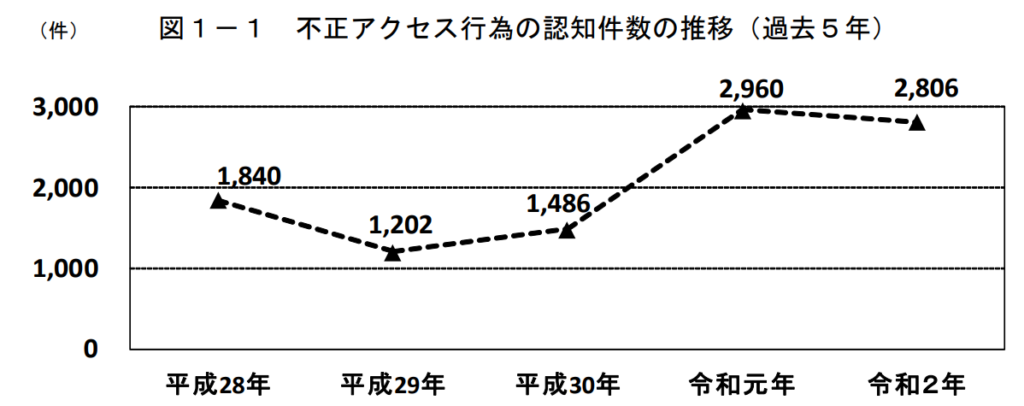

総務省の調査によると、平成28年から令和2年にかけて、不正アクセス件数が急増しています。

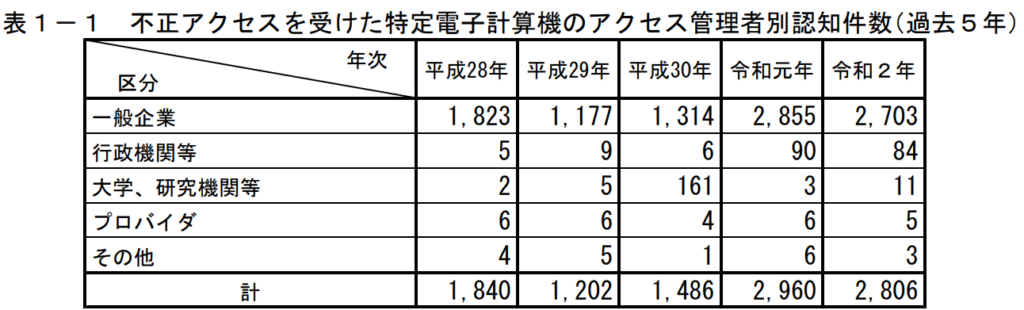

そして、この不正アクセス件数の大多数は一般企業で発生しています。

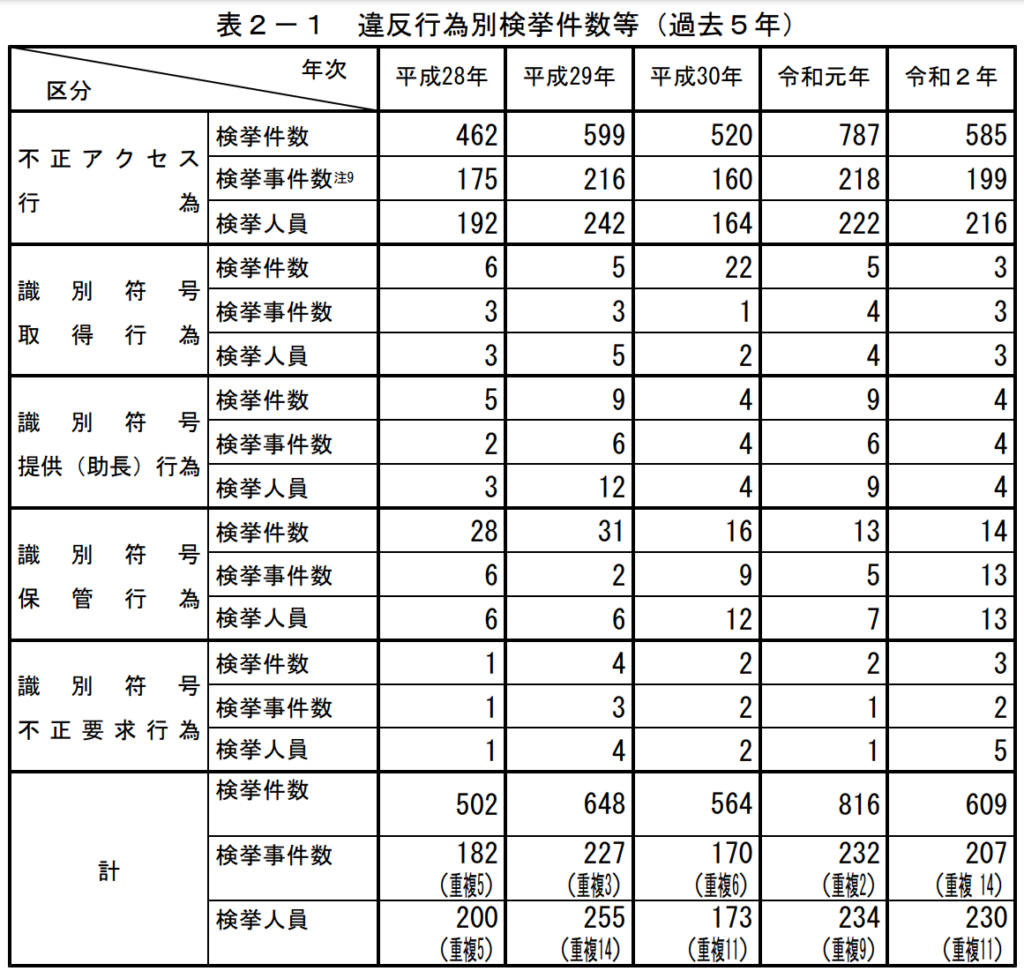

不正アクセス数は増加しているものの、違反行為の検挙数はさほど伸びていないのが実情です。つまり、多くの攻撃者を検挙できていないのが実情です。

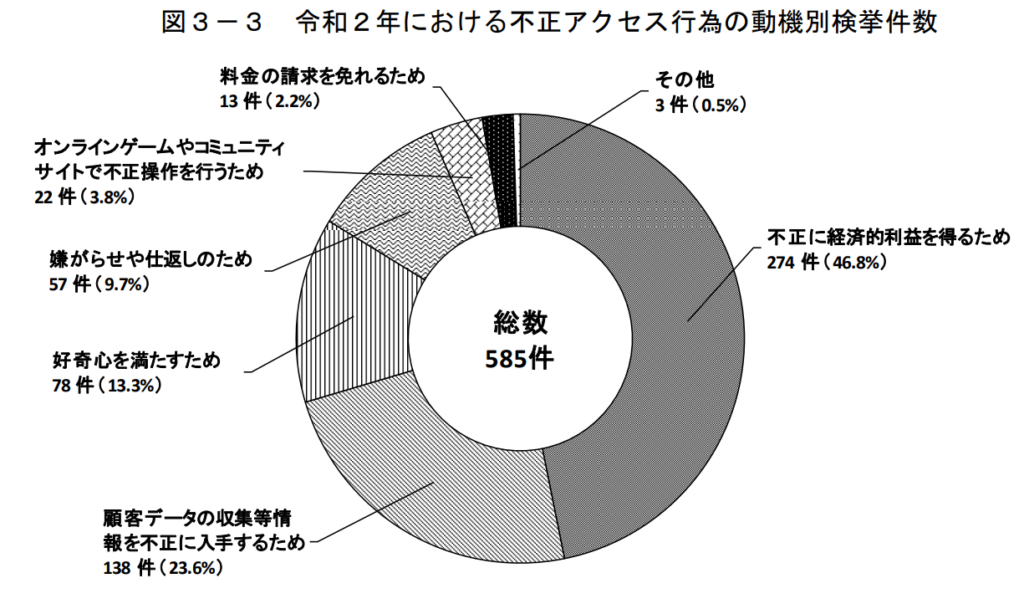

そして不正アクセスの目的ですが、「不正な利得を得る」ことと、「データの不正入手」が過半数となっています。

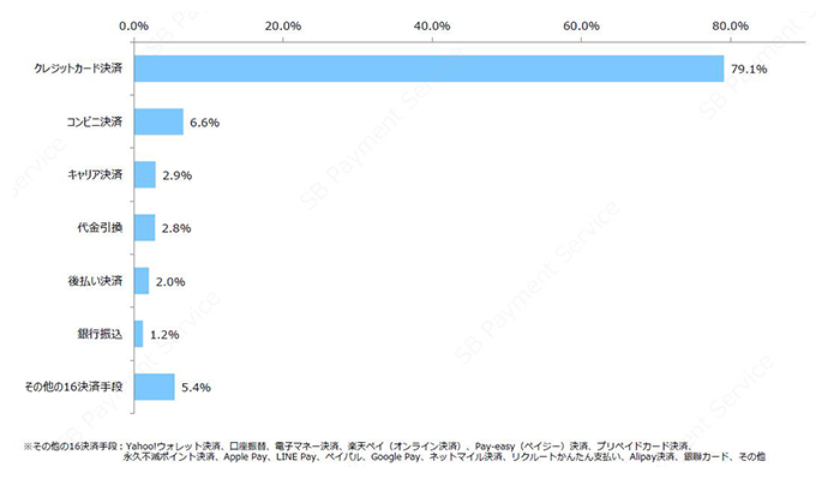

そして、下記は2022年の民間の調査ですが、通販サイトで最も利用される支払い方法として、80%近くがクレジットカードとなっています。

(出典: SBペイメントサービス株式会社 【調査結果】通販サイトで最も利用される決済手段とは?決済手段導入のポイントを解説)

これらの情報から、以下が推察できます。

すなわち、攻撃者の多くは、「ECサイトから、最も多く利用されている決済手段であるクレジットカード情報を盗み出すこと」で、多額の不正利得を得ようとしているのではないか、という点です。これはECサイトにとっては非常に憂慮すべき事態です。

ECサイトの脆弱性診断義務化の検討

「クレジットカード決済システムのセキュリティ対策強化検討会」における対策の強化

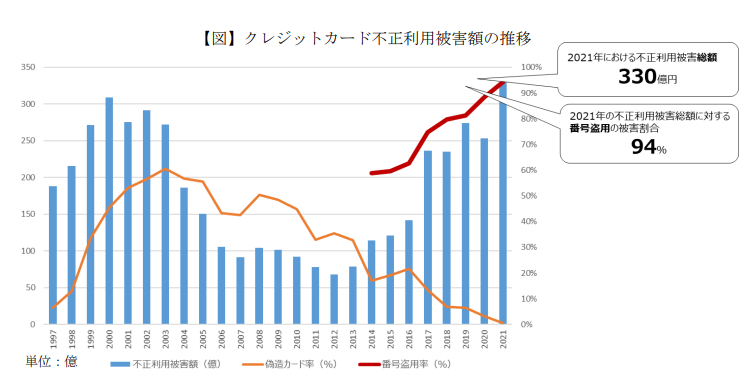

経済産業省は、2022年8月より「クレジットカード決済システムのセキュリティ対策強化検討会」という検討会を主催し、専門家や関連諸団体と検討を行っています。この背景には、政府のキャッシュレス化推進に伴う「安心・安全なキャッシュレス社会づくり」という方針に加えて、「2021年には、クレジットカードの不正利用被害額が過去最高の330億円となった」という点が挙げられています。

クレジットカード業界では、業界としてセキュリティガイドラインを策定し、その実施を行ってきました。しかし、不正利用が過去最高に達した現状を鑑みると、取り組みが十分ではないことから、上記の検討会を設置して6回の検討会を実施しています。

その検討の結果として、2023年1月に「クレジットカード決済システムのセキュリティ対策強化検討会報告書(案)」が公表されました。これは、今後クレジットカード決済システムのセキュリティ強化において、誰が、どのような対応を行うべきかをまとめた内容となっています。4つの観点で検討を行っています。

- クレジットカード番号等の適切管理の強化

- インシデント対応・漏えい防止に係る利用者保護

- クレジットカード番号等の不正利用防止

- クレジットの安心・安全な利用に関する周知・犯罪の抑止

この中で、ECサイトが特に関係する内容は「1,クレジットカード番号等の適切管理の強化 」に記載されています。

- (1)加盟店での漏えい対策の強化

- 自社でクレジットカード番号を保持せず、外部の決済代行を利用する企業(加盟店)向け。ECサイトは加盟店として扱われる

- (2)決済代行業者等関連事業者における漏えい対策の強化

- 決済代行業者向け内容

- (3)クレジットカード番号等取扱業者(共通)での漏えい対策の強化

- 銀行、カード、決済代行業者など、販売業者と加盟店契約を締結する全企業向け

- (4)業界全体での体制強化

ECサイトに直接的に関係するのが、上記の「(1)加盟店での漏えい対策の強化」です。具体的な措置として、以下が「当面の対応」として記載されています。

| <当面の対応> 対応①:EC 加盟店でのクレジットカード番号等の適切管理義務の水準の引き上げ ⇒基本的なセキュリティ対策として、EC 加盟店のシステム、 EC サイト自体の脆弱性対策※を必須とする。※システム上の設定の不備への対策(PW 管理等)、 脆弱性診断・対策、ウイルス対策等 【セキュリティ GL に追記】 (2022 年度末~2024 年度末) |

この内容については、後で詳しく解説します。

「クレジットカード決済システムのセキュリティ対策強化検討会」における利用者保護

報告書では、利用者保護として2つの観点で記載があります。

1つめは、「漏えい時の利用者への連絡、公表の早期化」です。

これまでは、クレジットカード情報の漏えいと思われるインシデントが発覚したのち、フォレンジック調査などを完了し、漏えい情報を特定できた後に、通知・公表を行ってきました。しかし、この場合だとインシデント発生から、通知・公表までに数ヶ月以上かかっていたため、利用者保護の観点から、通知・公表を早期化することが検討事項として盛り込まれました。ただ、具体的に「何をもって通知・公表すべきか」といった内容までは落とし込まれておらず、今後の検討事項です。

2つめは、「利用者保護を図るための国の監督の整備」です。

1点目は、クレジットカード情報漏えい時の国への報告は義務化されていないが、これを法的に義務化する件についての検討です。2点目は、クレジットカード情報漏えい時の被害拡大防止のために、法律で「情報漏えい発生時の決済サービスの即時停止」「決済サービスの再開ならびに再開要件の明確化」を規定するかについての検討となります。

「クレジットカード決済システムのセキュリティ対策強化検討会」におけるクレジットカード番号等の不正利用防止

この項目では、大きく2項目で不正利用防止に関する対策について言及しています。

1,非対面取引での利用者本人の適切な確認

この箇所では5点が言及されています。

- (1)非対面における利用者本人の適切な確認として、ワンタイムパスワード等を利用した本人認証の義務化(2025年末まで)

- (2)EMV3DS(3Dセキュア2.0)の導入推進(2024年度末まで)

- (3)リスクベース認証の精度向上

- (4)EMV3DS以外の本人認証手法の検討

- (5)業界団体の体制・専門性強化、活動方針の検討

2,不正利用情報の共有化と活用

この項目では、クレジットカードのイシュアー間での不正利用情報の共有に向けた枠組み検討・連携の促進が検討事項となっています。

「クレジットカード決済システムのセキュリティ対策強化検討会」におけるクレジットの安全・安心な利用に関する周知・犯罪の抑止

この項目では、下記が網羅されています(EC加盟店が主体となる内容ではありません)。

| 課題 | 対策 |

| 1,フィッシング対策 | フィッシングサイトの検知・テイクダウンやクレジットカード会社の送信メールのドメイン管理等による未然防止による多面的・重層的な自衛・推奨 |

| 2,警察等との連携による犯罪抑止 | ・不正アクセスを契機とするクレジットカード番号等の漏えい事案について、経産省から警察庁(サイバー警察局)に情報提供 ・個別事案で発覚した不正利用されたクレジットカード番号等のイシュアーへの情報提供を継続 ・業界内での漏えい時のマニュアルの整備、捜査協力時の対応フロー等を提示し、警察への早期の通報や捜査協力を促進 |

| 3,利用者への周知 | 昨今の漏えい実態や利用者自身が取るべき対応を広報・周知 |

脆弱性診断の実施義務化とは何か

脆弱性診断義務化の詳細は今後検討

前に記載した通り、検討会において、脆弱性診断に関して下記報告がされています。

| <当面の対応> 対応①:EC 加盟店でのクレジットカード番号等の適切管理義務の水準の引き上げ ⇒基本的なセキュリティ対策として、EC 加盟店のシステム、 EC サイト自体の脆弱性対策※を必須とする。※システム上の設定の不備への対策(PW管理等)、 脆弱性診断・対策、ウイルス対策等 【セキュリティ GL に追記】 (2022 年度末~2024 年度末) |

これまでは、決済代行業者等を利用する「クレジットカード番号を保持しないEC加盟店」は、脆弱性診断の実施は必須ではありませんでした。EC加盟店に代わり、クレジットカード番号を保持する決済代行業者などが、脆弱性診断を実施しているため、EC加盟店側での脆弱性診断までは求められていませんでした。

しかしこの経済産業省の検討会では「EC加盟店のシステム、ECサイト自体の脆弱性対策」を必須とする、つまり義務化を検討すべきではないか、という報告を行っています。もし義務化が実現されれば、これまでの方針からの大きな転換となります。

なお、これは検討会の報告書として記載されている内容で、法制化されているものではありません。よって、現時点で義務化されているわけではありませんが、経済産業省という公的な検討事項として上がっていることから考えると、今後義務化される可能性が十分にあると考えられます。

脆弱性診断はどのように行うか

では、EC加盟店が脆弱性診断を実施したいという場合、どのような方法があるか解説します。大きくは、「セキュリティエンジニアによる診断」と「ツール利用による診断」「2つを併用する」の3つの方法があります。

まずは、「セキュリティエンジニアによる診断」と「診断ツール利用による診断」を比較してみましょう。

| セキュリティエンジニアによる診断 | 診断ツールによる診断 | |

| 診断の質 | 非常に高い | 高い |

| 診断頻度 | 理想的には四半期に一度、コスト制約がある場合でも年に一度 | 随時実施可能(システム変更時、月次や週次などの定期実施) |

| 診断にかかる時間 | 最低1ヶ月、準備含めるとそれ以上 | 数十秒~数分程度 |

| 実施手順 | セキュリティ診断会社に連絡し、見積もり納期など確認後実施 | ツールのポータル画面から実施ボタンをクリックし実施 |

| コスト | 1回500万円~ | 月10万円~(回数制限なし) |

まずお伝えしたいことは、「セキュリティエンジニアによる診断」と「ツールによる診断」を併用すべきだという点です。

セキュリティエンジニアによる診断は、脆弱性診断サービスを提供している会社に個別に依頼し、診断対象や範囲などの打ち合わせを行った後に、セキュリティエンジニアが綿密な診断を実施します。診断にかかる期間は1ヶ月以上かかるのが一般的です。このため、非常に高いレベルの脆弱性診断を実施できます。

問題は実施にかかる期間とコストです。診断を実施する際に都度、診断会社に依頼が必要です。そして、先方のセキュリティエンジニアのリソースが空いていない場合は、診断実施まで待たされる場合もあります。そして、診断にかかるコストは1回500万円以上するのが一般的で非常に高額です。よって、非常に大手のECサイトを除き、診断を実施する頻度は限定的にならざるを得ません。

これに対して、診断ツールを利用した診断は、「いつでも」「何度でも」「ワンクリックで」「安価に」実施できるという特徴があります。例えば、「昨日、サービスに小さな変更を加えたが、セキュリティ的に問題ないか確認したい」という場合、ログインして診断開始ボタンをクリックするだけで、すぐに診断を開始できます。

反面、あらかじめツールで設定された項目しか診断できないため、診断の質・深さに関してはセキュリティエンジニアによる診断には及びません。

ここで重要なのは、「どちらがよいか」を比較することではなく、「セキュリティ向上のためには両方必要で、両方実施すべきである」ということです。理由は簡単で、セキュリティエンジニアによる診断と、ツールによる診断は、相互に補完的であるためです。

- できれば年に4回、少なくとも1回は、セキュリティエンジニアによる診断を実施する

- 並行して、システム・サービスに変更を加えたタイミングや、週次・月次といったタイミングでツールによる診断を実施する

このように併用を行うことで、ECサイトをより堅牢に保つ事が可能です。

義務化を待たずに脆弱性診断対策をはじめられる「Securify Scan」

セキュリティに関して懸念を持たれているECサイト事業者は、脆弱性診断実施が法律で義務化されるまで待つ必要はありません。すぐに始められる脆弱性診断として、当社スリーシェイクが提供するWebアプリケーション脆弱性診断ツールの「Securify Scan」をご利用いただけます。

「Securify Scan」は、URLを貼り付けて、診断開始ボタンをワンクリックするだけで、簡単にWebセキュリティ対策を実現できます。多数の診断項目に対応しており、「SQLインジェクション」や「クロスサイト・スクリプティング(XSS)」などの対策に加えて、脆弱なJavaScriptライブラリの使用の有無やポートスキャンにも対応しています。また、専門的な知識が不要でツールを扱えるうえ、診断後の対策方法まで解説してくれるため、企業内にセキュリティの専門家が不在でも活用できるのが特徴です。

ご希望の方には、本記事に関連するホワイトペーパー「2024年、義務化が進むセキュリティ対策とは」をお送りさせていただきますので、お知らせくださいませ。

上記リンク先フォームからお問い合わせいただけます。

各事項にご入力いただき、最後に「送信」ボタンをクリックしてください。

-400x360.png)

.png)

-1-400x400.png)